Leasing Behavior for Autonomous VehiclesConsidering Latent Variables

-

摘要:

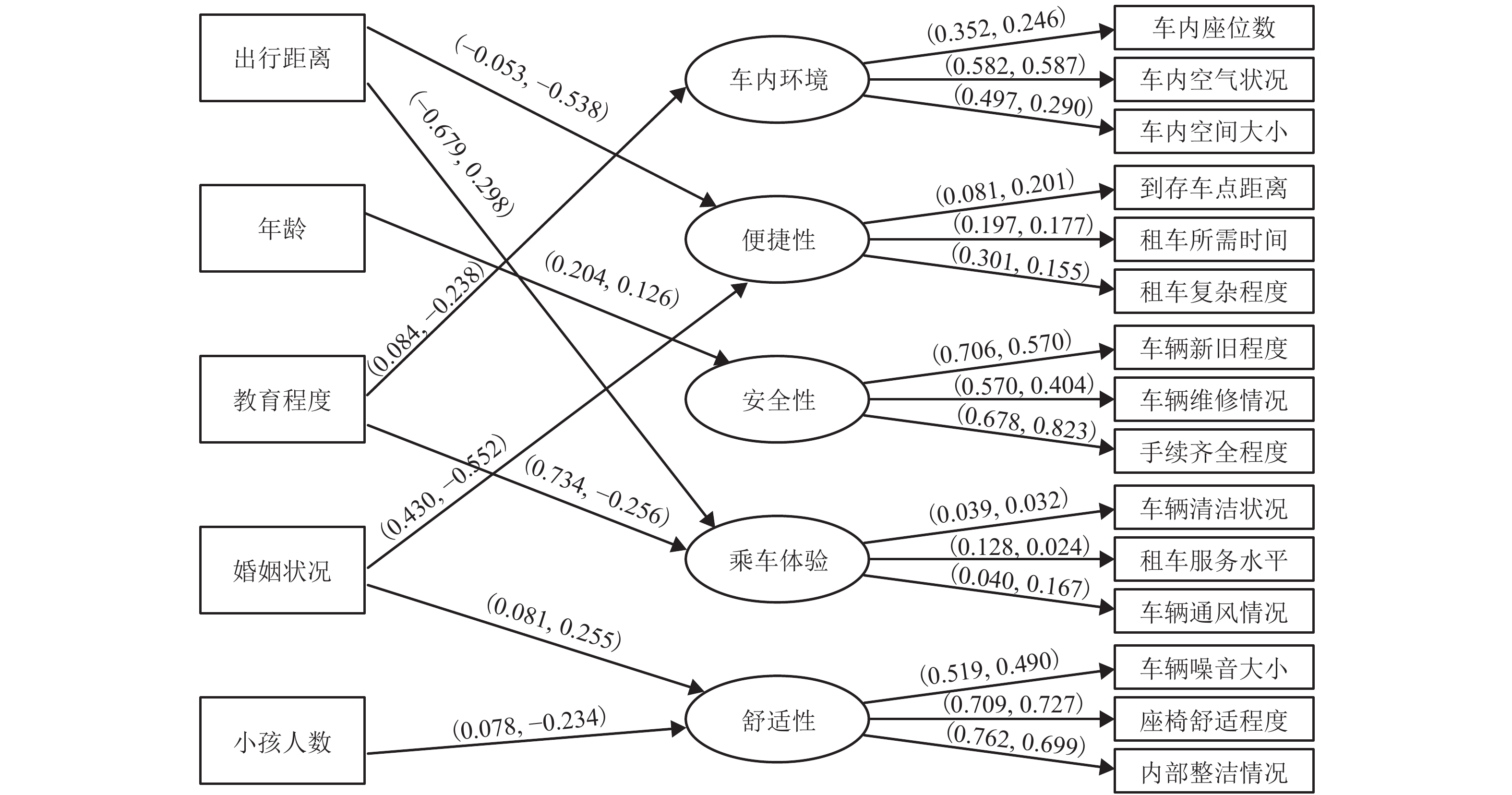

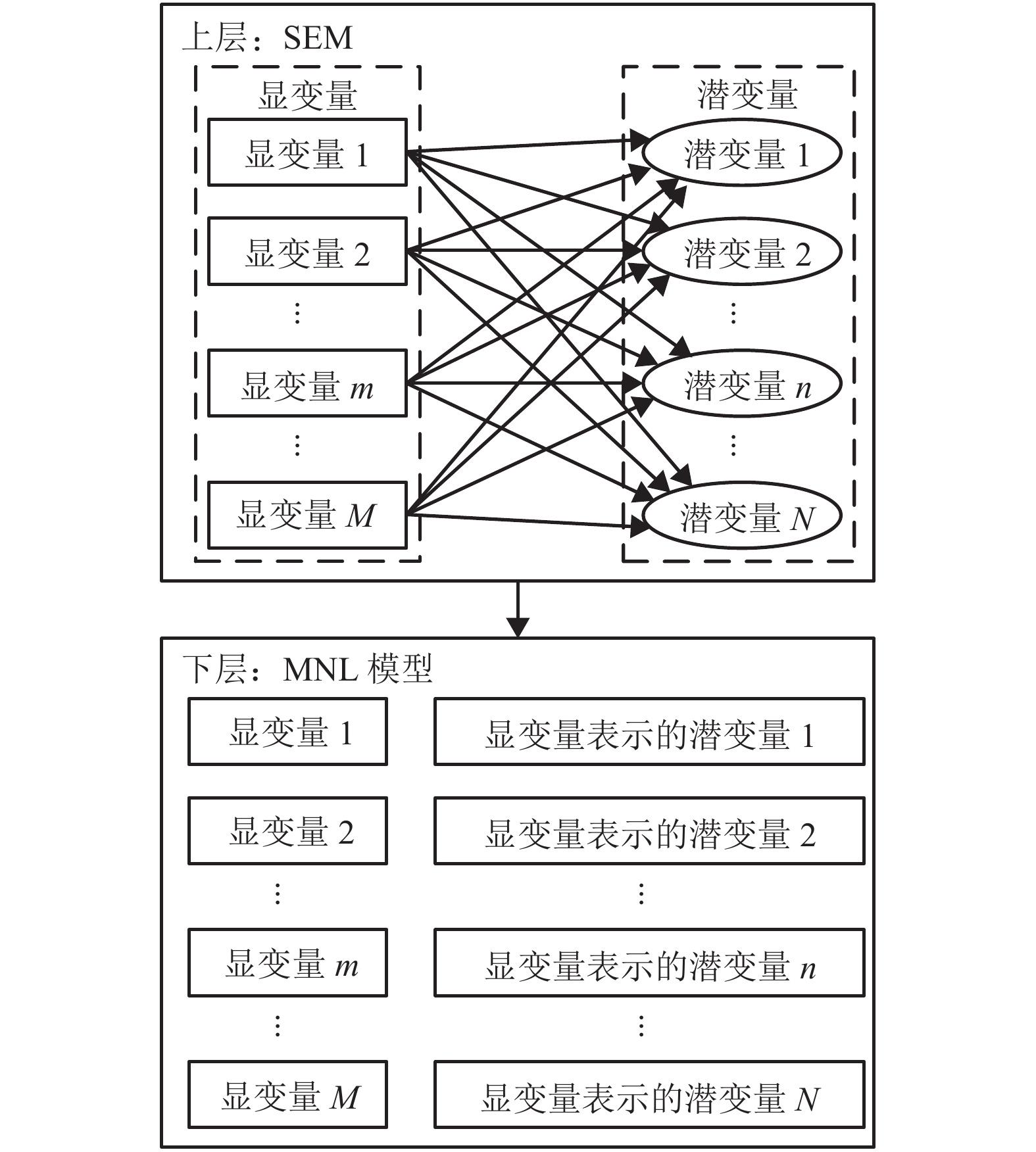

将自动驾驶汽车(autonomous vehicle,AV)与分时租赁、点对点(peer-to-peer,P2P)租赁模式相结合,为出行者提供新型的出行方式. 为探究出行者租赁自动驾驶汽车的行为特征,分析出行者对AV分时租赁、AV P2P租赁、私家车、公共交通的选择意愿及其影响因素. 基于出行方式选择意愿的调查数据,将结构方程模型(structural equation model,SEM)与多项Logit (multinomial Logit,MNL)模型相结合,建立同时标定显变量与潜变量参数的结构方程-多项Logit (structural equation-multinomial Logit,SE-MNL)模型,对比分析了MNL与SE-MNL模型的参数标定结果. 研究结果表明:在95%的置信水平下,显变量中的出行费用、车内时间、驾照情况、出行目的、婚姻状况以及潜变量中的便捷性、安全性、乘车体验、舒适性对出行者选择AV分时租赁或P2P租赁的影响都是显著的;SE-MNL模型的拟合度较MNL模型高出2%~3%.

-

关键词:

- 交通工程 /

- 机动化交通 /

- 自动驾驶汽车 /

- 出行方式选择 /

- 结构方程-多项Logit模型

Abstract:Combining autonomous vehicle (AV) with time-sharing leasing or peer-to-peer (P2P) leasing, two novel travel modes are provided for travelers. To explore the behavior characteristics of AV rental, travelers’ preferences and influence factors for choosing AV time-sharing leasing, AV P2P leasing, private cars and public transit are analyzed. Based on the preference survey data of travel mode choice, the structural equation-multinomial Logit (SE-MNL) model combining structural equation model (SEM) with multinomial Logit (MNL) model is established, which calibrates the parameters of the observed and latent variables. The comparative analyses are done for the parameter calibration results of the MNL and SE-MNL models. The results show that at 95% confidence level, both the observed variables of travel cost, in-vehicle time, driver’s license status, travel purpose, marital status and the latent variables of convenience, safety, ride experience, ride comfort have significant effects on travelers’ choice of AV time-sharing leasing or P2P leasing. The goodness of fit of the SE-MNL model is 2%~3% higher than that of the MNL model.

-

表 1 出行方式选择影响因素及水平值

Table 1. Influencing factors and their levels for travel mode choice

影响

因素出行

方式因素水平值 水平 1 水平 2 水平 3 出行费用

/元私家车 10 15 20 AV 分时租赁 20 30 40 AV P2P 租赁 15 25 35 公交/地铁/轻轨 2 4 6 车内时间

/min私家车 30 45 60 AV 分时租赁 30 40 50 AV P2P 租赁 35 45 55 公交/地铁/轻轨 60 70 80 等待时间

/minAV 分时租赁 1 3 5 AV P2P 租赁 1 3 5 公交/地铁/轻轨 2 6 10 停车费用/元 私家车 0 10 20 表 2 社会经济属性的描述性统计结果

Table 2. Descriptive statistical results of socio-economic attributes

因素 取值 有私家车

人群占比/%无私家车

人群占比/%性别 男 44.3 45.0 女 55.7 55.0 年龄 18~30 岁 50.6 87.4 31~45 岁 33.6 6.3 46~65 岁 13.2 5.4 > 65 岁 2.6 0.9 职业 学生 31.6 46.9 上班族 49.7 28.8 自由职业者 9.5 6.3 其他职业者 9.2 18.0 教育程度 高中及以下 10.6 6.3 大专 16.9 9.9 本科 44.3 45.0 硕士及以上 28.2 38.8 婚姻状况 未婚 48.9 86.5 已婚 51.1 13.5 住房情况 租房 20.7 27.0 自有住房 51.1 18.9 住宿舍 28.2 54.1 小孩数 0 人 54.0 90.1 1 人 35.4 9.0 ≥ 2 人 10.6 0.9 月收入 < 3000 元 33.3 54.1 3000~5999 元 27.9 27.0 6000~9999 元 23.3 9.9 ≥ 10000 元 15.5 9.0 表 3 MNL与SE-MNL模型对出行方式选择和历史出行行为的标定结果

Table 3. Calibration results of MNL and SE-MNL models for travel mode choice and historical travel behavior

变量名称 有私家车青年人 无私家车青年人 MNL 模型参数值 SE-MNL 模型参数值 MNL 模型

t 检验值SE-MNL 模型

t 检验值MNL 模型参数值 SE-MNL 模型参数值 MNL 模型

t 检验值SE-MNL 模型

t 检验值常数项 0.022 0.024 0.273 0.047 −0.215 6.300 −1.858 2.548* 出行费用 −0.054 −0.051 −11.167* −10.476* −0.068 −0.071 −8.566* −8.802* 车内时间 −0.027 −0.026 −7.753* −7.667* −0.052 −0.052 −8.231* −8.102* 等待时间 −0.044 −0.045 −6.380* −1.706 −0.017 −0.018 −0.851 −0.887 停车费用 −0.035 −0.043 −1.364 −6.307* 驾照情况 0.520 0.519 3.739* 3.725* −1.073 −1.079 −6.231* −6.246* 每周平均出行数 ≤ 10 次 0.719 0.720 4.077* 4.000* −0.294 −0.326 −0.992 −1.099 每周平均出行数 > 10 次 0.204 0.208 1.075 1.086 −0.254 −0.273 −0.734 −0.786 日均出行

距离0.007 0.006 0.943 0.592 −0.049 −0.055 −3.315* −3.256* 周出行费用 0.017 0.017 3.521* 3.474* −0.011 −0.011 −1.312 −1.351 上班、上学 −0.770 −0.762 −2.439* −2.137* −1.590 5.275 −1.882 2.046* 外出业务 −0.790 −0.782 −2.293* −2.048* −1.447 5.410 −1.570 2.074* 购物、休闲、

娱乐−1.396 −1.387 −4.152* −3.733* −2.042 4.820 −2.349* 1.865 探亲访友 −1.070 −1.054 −2.873* −2.641* −1.737 5.096 −1.694 1.935 注:*表示显著性水平为0.05时该项为显著性因素,后同. 表 4 MNL与SE-MNL模型对社会经济属性和认知态度特征的标定结果

Table 4. Calibration results of MNL and SE-MNL models for socio-economic attributes and cognition-attitude characteristics

变量名称 有私家车青年人 无私家车青年人 MNL 模型

参数值SE-MNL 模

型参数值MNL 模型

t 检验值SE-MNL 模

型 t 检验值MNL 模型

参数值SE-MNL 模

型参数值MNL模型

t 检验值SE-MNL 模型

t 检验值性别 0.193 0.195 1.754 1.769 0.451 0.455 2.725* 2.742* 年龄 0.014 0.161 0.090 0.792 0.617 1.455 1.017 2.094* 学生 0.442 0.445 1.882 1.864 1.435 1.457 5.483* 5.544* 上班族 −0.312 −0.309 −1.334 −1.310 1.010 1.034 3.769* 3.852* 自由职业者 −0.116 −0.111 −0.426 −0.404 −0.101 −0.096 −0.282 −0.266 其他职业者 −0.420 −0.413 −1.427 −1.389 1.393 1.399 3.315* 3.310* 教育程度 −0.547 −0.551 −3.875* −3.160* −0.198 −0.588 −0.723 −1.550 婚姻状况 0.545 0.441 2.665* 1.763 3.566 3.668 5.378* 5.141* 自有住房 0.310 0.308 1.919 1.907 0.206 0.191 0.909 0.842 住宿舍 0.242 0.226 0.776 0.722 小孩数 −0.302 −0.291 −1.756 −1.467 2.943 2.101 4.373* 3.038* 车内环境 −0.678 −0.296 −6.195 −1.371 便捷性 −0.596 −1.056 4.484 2.079* 安全性 1.530 1.971* 13.488 2.357* 乘车体验 0.051 1.024 8.053 2.063* 舒适性 0.149 2.005* 9.047 2.867* -

[1] CHOUDHURY C F, YANG L, DE ABREU E SILVA J, et al. Modelling preferences for smart modes and services:a case study in Lisbon[J]. Transportation Research Part A:Policy and Practice, 2018, 115: 15-31. doi: 10.1016/j.tra.2017.07.005 [2] BECKER H, CIARI F, AXHAUSEN K W. Modeling free-floating car-sharing use in Switzerland:a spatial regression and conditional Logit approach[J]. Transportation Research Part C:Emerging Technologies, 2017, 81: 286-299. doi: 10.1016/j.trc.2017.06.008 [3] JIN F L, AN K, YAO E J. Mode choice analysis in urban transport with shared battery electric vehicles:a stated-preference case study in Beijing,China[J]. Transportation Research Part A:Policy and Practice, 2020, 133: 95-108. doi: 10.1016/j.tra.2020.01.009 [4] HUI Y, WANG Y J, SUN Q L, et al. The impact of car-sharing on the willingness to postpone a car purchase:a case study in Hangzhou,China[J]. Journal of Advanced Transportation, 2019, 2019: 9348496.1-9348496.11. [5] KIM D, PARK Y, KO J. Factors underlying vehicle ownership reduction among carsharing users:a repeated cross-sectional analysis[J]. Transportation ResearchPart D:Transport and Environment, 2019, 76: 123-137. doi: 10.1016/j.trd.2019.09.018 [6] ALEMI F, CIRCELLA G, HANDY S, et al. What influences travelers to use Uber? Exploring the factors affecting the adoption of on-demand ride services in California[J]. Travel Behaviour and Society, 2018, 13: 88-104. doi: 10.1016/j.tbs.2018.06.002 [7] 唐立,邹彤,罗霞,等. 基于混合Logit模型的网约车选择行为研究[J]. 交通运输系统工程与信息,2018,18(1): 108-114.TANG Li, ZOU Tong, LUO Xia, et al. Choice behavior of taxi-hailing based on mixed-Logit model[J]. Journal of Transportation Systems Engineering and Information Technology, 2018, 18(1): 108-114. [8] HABOUCHA C J, ISHAQ R, SHIFTAN Y. User preferences regarding autonomous vehicles[J]. Transportation Research Part C:Emerging Technologies, 2017, 78: 37-49. doi: 10.1016/j.trc.2017.01.010 [9] STOIBER T, SCHUBERT I, HOERLER R, et al. Will consumers prefer shared and pooled-use autonomous vehicles? A stated choice experiment with Swiss households[J]. Transportation Research Part D:Transport and Environment, 2019, 71: 265-282. doi: 10.1016/j.trd.2018.12.019 [10] ZHOU F, ZHENG Z D, WHITEHEAD J, et al. Preference heterogeneity in mode choice for car-sharing and shared automated vehicles[J]. Transportation Research Part A:Policy and Practice, 2020, 132: 633-650. doi: 10.1016/j.tra.2019.12.004 [11] NAZARI F, NORUZOLIAEE M, MOHAMMADIAN A. Shared versus private mobility:modeling public interest in autonomous vehicles accounting for latent attitudes[J]. Transportation Research Part C:Emerging Technologies, 2018, 97: 456-477. doi: 10.1016/j.trc.2018.11.005 [12] 朱顺应,邓爽,王红,等. 具有模糊特性变量的出行方式预测Logit模型[J]. 交通运输工程学报,2013,13(3): 71-78. doi: 10.3969/j.issn.1671-1637.2013.03.010ZHU Shunying, DENG Shuang, WANG Hong, et al. Predictive Logit model of trip mode with fuzzy attribute variables[J]. Journal of Traffic and Transportation Engineering, 2013, 13(3): 71-78. doi: 10.3969/j.issn.1671-1637.2013.03.010 [13] 李聪颖,邵壮壮,封少帅,等. 自行车骑行者生理、心理与综合负荷感知模型[J]. 交通运输工程学报,2020,20(1): 181-191.LI Congying, SHAO Zhuangzhuang, FENG Shaoshuai, et al. Physiology,psychology and comprehensive loading perception models of cyclists[J]. Journal of Traffic and Transportation Engineering, 2020, 20(1): 181-191. [14] 刘志伟,刘建荣,邓卫. 考虑潜在类别的市内机动化出行行为模型[J]. 西南交通大学学报,2021,56(1): 131-137.LIU Zhiwei, LIU Jianrong, DENG Wei. Inclusion of latent class in behavior model of motorized travel in city[J]. Journal of Southwest Jiaotong University, 2021, 56(1): 131-137. [15] 关宏志. 非集计模型: 交通行为分析的工具[M]. 北京: 人民交通出版社, 2004. [16] 吴明隆. 结构方程模型: AMOS的操作与应用[M]. 2版. 重庆: 重庆大学出版社, 2010. [17] 聂垚,杨蓉,吴丽霞. 基于SEM-BL模型的居民轨道交通方式选择行为研究[J]. 交通运输部管理干部学院学报,2019,29(2): 33-37. -

下载:

下载: